Social Engineering, τι είναι και γιατί πρέπει να έχω τα μάτια μου 14;

Ένα εγχειρίδιο καχυποψίας

Το παρακάτω άρθρο έχει ως σκοπό να σας πληροφορήσει σχετικά με το social engineering, και να απαντήσει (ή έστω να προσπαθήσει τουλάχιστον) στα παρακάτω ερωτήματα ⤵

- Τι είναι το social engineering;

- Γιατί είναι σημαντικό να το ξέρω;

- Ποιες είναι οι μέθοδοι και τα μέσα που χρησιμοποιούνται;

- Τι πρέπει να προσέχω;

- Και τέλος πως μπορώ να προστατευθώ εγώ και η εταιρεία μου από τους κινδύνους που ελλοχεύουν;

Τι είναι το Social Engineering;

Στον τομέα της ασφάλειας πληροφοριών, Social Engineering ονομάζεται η «τέχνη» του να αποσπάς πληροφορίες και να διεισδύεις σε πληροφοριακά συστήματα. Η απόσπαση πληροφοριών δεν γίνεται με τη χρήση κακόβουλου λογισμικού (ή τουλάχιστον όχι μόνο με αυτό) ή εκμεταλλευόμενος κάποιο ευάλωτο σημείο του συστήματος τεχνικά, αλλά με το να παραπλανήσεις με την χρήση ψευδών προφάσεων ή ψυχολογικών πιέσεων, κάποιον χρήστη να σου δώσει απόρρητες πληροφορίες ή ακόμα και απευθείας πρόσβαση σε κάποιο σύστημα. Είναι δηλαδή ένα είδος απάτης.

Ένας πιο ευρύς ορισμός για το Social Engineering, πέρα από την ασφάλεια πληροφοριών είναι «Μία πράξη ή σύνολο πράξεων που επηρεάζει έναν χρήστη να προβεί σε μία ενέργεια που μπορεί να μην είναι προς το συμφέρον του».

Μία «επίθεση» Social Engineering, μπορεί να είναι μαζική, όπως για παράδειγμα μία εκστρατεία phishing email σε εκατομμύρια χρήστες ή στοχευμένη, όπως ένα τηλεφώνημα ή ένα email στο λογιστήριο της εταιρείας από κάποιον που προσποιείτε ότι είναι προμηθευτής της εταιρείας για να αλλάξει τα τραπεζικά στοιχεία πληρωμής κάποιου τιμολογίου.

Το Social Engineering δεν αποτελεί το σύνολο μιας επίθεσης, αλλά τις εναρκτήριες, πολύ στοχευμένες ‘’κανονιές’’, μιας πολύ μεγαλύτερης και σφοδρότερης σε ένταση και κλίμακα επίθεσης.

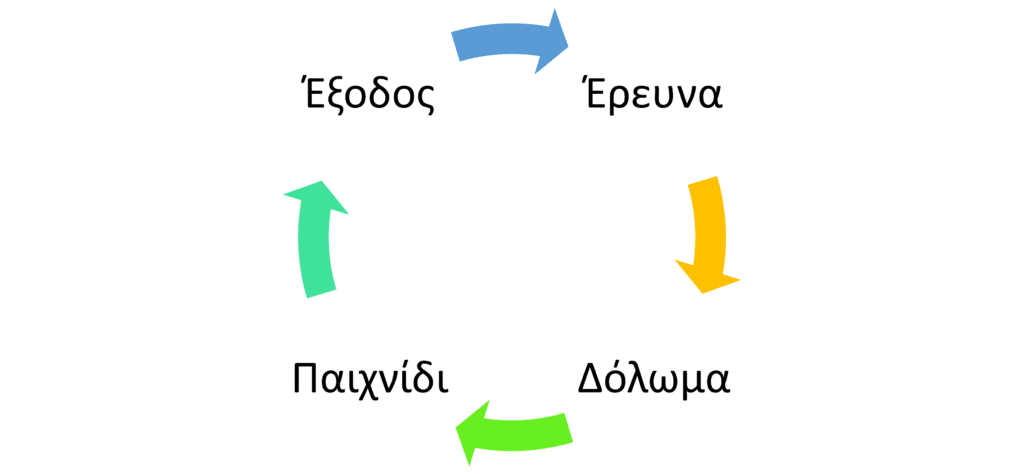

Ο κύκλος ζωής μίας επίθεσης

Όπως κάθε είδους επιχείρηση ή project έχει έναν κύκλο ζωής και εργασιών έτσι και μία επίθεση Social engineering έχει και αυτή τον δικό της κύκλο ζωής, με τα βήματα που απαιτούνται για την ολοκλήρωσή της.

Τα στάδια αυτά είναι τα παρακάτω:

Έρευνα

Όπως κάθε project έτσι και μία επίθεση, ξεκινάει με την έρευνά της. Ο Social Engineer σαν σωστός Project Manager, αναγνωρίζει τους στόχους που θα επιτεθεί και τις πληροφορίες που χρειαστεί. Έπειτα συλλέγει πληροφορίες σχετικά με τα υποψήφια θύματα του και επιλέγει τις τεχνικές και τις μεθόδους που θα χρησιμοποιήσει για την υλοποίηση της επίθεση.

Δόλωμα

Με όλα τα δεδομένα στα χέρια του ο Social Engineer είναι έτοιμος να απλώσει το παραγάδι του. Ετοιμάζει τα εργαλεία του, στήνει το σενάριο που θέλει να καθοδηγήσει το θύμα του και ξεκινάει την αλληλεπίδραση με το θύμα του, μέσω email, τηλεφώνου κλπ.

Παιχνίδι

Τσιμπάει! Τσιμπάει!

Με το που έρθει σε επαφή ο Social Engineer με το θύμα του, τότε ξεκινάει το κυρίως «παιχνίδι». Εδώ ο Social Engineer, πρέπει να κάνει το θύμα του να τον εμπιστευθεί και να πιστέψει ότι είναι αυτός που ισχυρίζεται ότι είναι. Με το που νιώσει ότι έχει κερδίσει την εμπιστοσύνη του θύματος, τότε ξεκινάει η συλλογή – κλοπή ευαίσθητων πληροφοριών και η δολιοφθορά.

Έξοδος

Τέλος ο social engineer, ως ένας άλλος James Bond, πρέπει να κάνει την έξοδο του, χωρίς να τον πάρει χαμπάρι κανένας. Διαγράφοντας τα ίχνη του και ότι κακόβουλο λογισμικό εγκατέστησε στο θύμα του, και φέρνοντας την επικοινωνία σε ένα φυσικό τέλος που να μην εγείρει περεταίρω υποψίες. Το σύνολο των πληροφοριών που αποκόμισε από αυτό τον «κύκλο εργασιών» θα χρησιμοποιηθούν ως επιπλέον πληροφορίες στον επόμενο κύκλο επιθέσεων που μπορεί να σχεδιάζει.

Τεχνικές επιθέσεων Social Engineering

Παρακάτω θα δούμε μερικές από τις πιο γνωστές τεχνικές που χρησιμοποιούν οι social engineers για να πετύχουν το σκοπό τους. Πολλές από τις παρακάτω μπορεί να μοιάζουν βγαλμένες από κατασκοπευτική ταινία, αλλά δυστυχώς είναι πέρα για πέρα αληθινές και εφαρμόζονται καθημερινά ανά τον κόσμο.

Baiting

Το «Δόλωμα» ονομάζετε η τεχνική κατά την οποία οι hacker αφήνουν ως δόλωμα usb flash drives, CD κλπ. τα οποία είναι μολυσμένα με κάποιο κακόβουλο λογισμικό, είτε σε κάποιο δημόσιο χώρο ή σε κάποιο γραφείο ή διάδρομο μίας εταιρείας. Ο σκοπός του δολώματος είναι να κεντρίσει την περιέργεια του ανυποψίαστου θύματος να το πάρει και να το συνδέσει στον υπολογιστή του.

Μία έρευνα του 2016 από το πανεπιστήμιο του Ιλινόι έκανε το παρακάτω πείραμα για να διαπιστώσει την αποτελεσματικότητα αυτής της μεθόδου. Έριξαν διάσπαρτα μέσα στην πανεπιστημιούπολη 297 USB flash drives, τα οποία περιείχαν ένα αρχείο το οποίο όταν το άνοιγες μπορούσε να ενημερώσει τους ερευνητές ότι το USB συνδέθηκε σε κάποιον υπολογιστή και ο χρήστης άνοιξε το αρχείο που περιείχε μέσα. Τα αποτελέσματα ήταν τρομακτικά, από τα 297 USB, τα 290 μαζεύτηκαν από περαστικούς (ποσοστό 98%) και από τα USB που μαζεύτηκαν τα 135 (ποσοστό 45%) από αυτά συνδέθηκαν σε υπολογιστή και το «θύμα» άνοιξε το αρχείο που περιείχε το USB.

Πηγή: Users Really Do Plug in USB Drives They Find – IEEE https://ieeexplore.ieee.org/document/7546509

Με βάση το παραπάνω πείραμα είναι πολύ εύκολο να συμπεράνουμε ότι, παρόλο που η πρακτική φαντάζει υπερβολικά απλή στην υλοποίηση της, η αποτελεσματικότητά της είναι τρομακτική.

Phishing

Η πιο γνωστή από όλες τις τεχνικές του social engineering στο ευρύ κοινό είναι αυτή του email phishing. Από την δεκαετία του 90 με τα email από τον Νιγηριανό πρίγκηπα μέχρι τα αψεγάδιαστα πλέον email που προσποιούνται ότι είναι από την Amazon, Facebook, Netflix κλπ. που μας προειδοποιούν για τον άμεσο κίνδυνο ότι κάποιος μπήκε στο λογαριασμό μας και να πατήσουμε ΤΩΡΑ το κουμπί για να κάνουμε reset το password μας, το email phishing είναι ο ποιο εύκολος και άμεσος τρόπος για τους social engineers να εξαπατήσουν και να αποκτήσουν πρόσβαση σε λογαριασμούς. Ο λόγος που το email phishing ήταν είναι και θα είναι ο ποιο δημοφιλής τρόπος επίθεσης έχει να κάνει με την τεχνική ευκολία καθώς και με το ότι μπορούν να στοχευθούν εκατομμύρια χρήστες ταυτόχρονα.

Δεν πρέπει όμως να μας ξεγελάει η απλότητα και η συχνότητα του απλού email phishing. Αν η επίθεση δεν είναι γενικευμένη αλλά σε πολύ συγκεκριμένους στόχους, στο επίπεδο μίας εταιρείας ή οργανισμού ή ακόμα και σε συγκεκριμένο άτομο (γνωστό και ως spear phishing), μπορεί να γίνει πάρα πολύ επικίνδυνο, καθώς όσο πιο μικρός σε κλίμακα είναι ο στόχος, τόσο πιο καλά μπορεί να μασκαρέψει ο social engineer το email του ώστε να ξεγελάσει και τους πιο καχύποπτους χρήστες.

Vishing

Vishing ονομάζεται η παραλλαγή του κλασσικού email phishing, όπου ο social engineer προσπαθεί να υποκλέψει πληροφορίες μέσω τηλεφώνου, παριστάνοντας συνήθως τον εκπρόσωπο κάποιας τράπεζας, τεχνικής υποστήριξης, εξυπηρέτησης πελατών, δημόσιας υπηρεσίας κλπ.

Smishing

Αντίστοιχα Smishing ονομάζεται η παραλλαγή του phishing που χρησιμοποιεί SMS αντί για email για να «ψαρέψει» υποψήφια θύματα.

Water Holing

Μία άλλη μέθοδος που χρησιμοποιείτε πολύ συχνά είναι το λεγόμενο Watering hole attack (ή στα ελληνικά λάκκος με νερό). Η μέθοδος αυτή χρησιμοποιεί γνωστά site που οι περισσότεροι χρήστες τα εμπιστεύονται. Είτε εκμεταλλευόμενοι ευπάθειες και κενά ασφαλείας στην ίδια την ιστοσελίδα, είτε χρησιμοποιώντας παραπλήσια domain, προσπαθεί να ξεγελάσει τα θύματα ότι μπήκαν στην ιστοσελίδα που θέλανε, ενώ στην πραγματικότητα έχουν μπει σε ένα domain που μοιάζει πάρα πολύ με αυτό που θέλανε στην πραγματικότητα. Για παράδειγμα ένας χρήστης κατά λάθος αντί να πατήσει facebook.com, μπορεί να πατήσει faacebook.com και να οδηγηθεί σε μία σελίδα πανομοιότυπη με αυτή της πραγματικής, μόνο που είναι φτιαγμένη για να ξεγελάσει το θύμα ώστε να πληκτρολογήσει το όνομα και τον κωδικό χρήστη του.

Το όνομα watering hole attack είναι εμπνευσμένο από την άγρια φύση, όπου ου θηρευτές συχνάζουν γύρο από τους λάκκους με νερό όπου πάνε τα περισσότερα ζωντανά για νερό.

Pretexting

Pretexting (πρόφαση) ονομάζεται η τεχνική κατά την οποία ο Social Engineer, προσποιητέ ότι είναι κάποιος άλλος και δημιουργεί ένα σενάριο ώστε να πείσει το θύμα του για το ποιος είναι και μία πρόφαση για να εισέλθει σε κάποιον χώρο ή και να αποσπάσει πληροφορίες από το θύμα του.

Η τεχνική του Pretexting ίσως και να είναι από τις πιο δύσκολες να υλοποιηθούν. Παρότι όσοι είναι καλοί στη τεχνική αυτή, υπήρξαν εγκληματίες στα μάτια του νόμου, ταυτόχρονα έχουν αποκτήσει μία ηρωική – θρυλική εικόνα στην σύγχρονη ποπ κουλτούρα. Άνθρωποι όπως ο Frank Abagnale Jr στα τέλη τις δεκαετίας του 70 και ο Kevin Mitnick στην δεκαετία του 90, έχουν αποκτήσει παγκόσμια φήμη για το πόσο καλοί ήταν να πείσουν τον οποιονδήποτε ότι είναι κάποιοι που δεν είναι.

Αν και το Pretexting ξεφεύγει κατά πολύ από τα στενά όρια της ασφάλειας πληροφοριών στα πιο γενικά πλαίσια της απάτης και των con artists, εξακολουθεί να είναι ένα εν δυνάμει εργαλείο στα χέρια των social engineer εναντίων τον στόχων τους. Η δημιουργία μιας ψεύτικης περσόνας και του σεναρίου που πρέπει να την συνοδεύει, πέρα από τις «στολές» που χρειάζεται, για να παραστήσει κάποιος από έναν businessman / woman έως έναν αστυνομικό, έναν παπά κλπ. χρειάζεται και βαθιά γνώση του «ρόλου» που θα υποδυθεί.

Όπως καταλαβαίνετε λόγο του επιπέδου δυσκολίας της συγκεκριμένης τεχνικής, μόνο οι καλύτεροι και οι ποιο αφοσιωμένοι του είδους χρησιμοποιούν αυτή την πρακτική, με αποτέλεσμα να την κάνει και πάρα πολύ επικίνδυνη.

Quid Pro Quo

Η μέθοδος quid pro quo (ή όπως το λέμε στα μέρη μας, δούνε και λαβείν), βασίζεται σε μία από τις ψυχολογικές αρχές του social engineering την «Αμοιβαιότητα», που θα δούμε και αναλυτικότερα παρακάτω. Η μέθοδος βασίζεται στο χτίσιμο εμπιστοσύνης μεταξύ θύτη και θύματος. Ο θύτης φαίνεται πως εξυπηρετεί το θύμα του με απώτερο σκοπό να αποσπάσει από αυτό χρήσιμες πληροφορίες οικειοθελώς. Τα πιο συχνά περιστατικά quid pro quo επίθεσης, τα συναντάμε με τους επίδοξους social engineers να παριστάνουν τους τεχνικούς υπολογιστών.

Honey Trap

Το honey trap, ίσως και να είναι η πιο αρχαία τεχνική που έχει σκεφτεί ο άνθρωπος για να εξαπατήσει άνθρωπο. Από τους αρχαίους πολιτισμούς όπου γυναίκες κοιμόντουσαν με Ρωμαίους γερουσιαστές με μοναδικό σκοπό να τους αποσπάσουν πληροφορίες, στην Μάτα Χάρι που κατασκόπευε για χάρη των Γερμανών κατά τον 1ο παγκόσμιο πόλεμο, στον πόλεμο των κατασκόπων κατά τον ψυχρό πόλεμο, μέχρι το catfishing του 21ου αιώνα, η εκμετάλλευση των συναισθημάτων ενός ανθρώπου για απώτερους σκοπούς, παρόλη την δυσκολία υλοποίησης του, ήταν, είναι και θα είναι, από τα ποιο δυνατά όπλα των Social Engineers. Αν και στην εποχή των κοινωνικών δικτιών και της Online επικοινωνίας έχει γίνει πιο εύκολο από ποτέ. Το μόνο που χρειάζεται για να στηθεί ένα honey trap, είναι ένα ψεύτικο προφίλ ενός ελκυστικού ανθρώπου και υπομονή μέχρι να καταφτάσουν από μόνα τους τα υποψήφια θύματα.

Tailgating

Στόχος του social engineer με την χρήση του tailgating είναι να μπει σε έναν χώρο όπου κανονικά δεν έχει πρόσβαση, ακολουθώντας ανθρώπους που έχουν πρόσβαση, και προσποιούμενος ότι ανήκει φυσικά στον χώρο αυτό. Αν και μοιάζει στην θεωρία πάρα πολύ με την τεχνική του pretexting, που αναφέραμε προηγουμένως, στην πραγματικότητα η υλοποίηση της είναι πολύ πιο απλή. Το μόνο που χρειάζεται είναι το κατάλληλο ντύσιμο στο κατάλληλο σημείο, την κατάλληλη στιγμή έξω από την κατάλληλη πόρτα, για να εισέλθει κάποιος σε έναν ελεγχόμενο χώρο μίας εταιρίας, ενός οργανισμού, μίας υπηρεσίας κλπ. και να μην καταλάβει και κανένας το παραμικρό.

Η μέθοδος του Tailgating, μπορεί να παραπέμπει σε υπερκατασκόπους σε καιρούς πολέμου οι οποίοι ντύνονται με τις στολές του εχθρού για να εισέλθουν στο στρατόπεδο τους και να προξενήσουν δολιοφθορές ή τις παράδοξες στολές του επιθεωρητή Κλουζώ στις κλασσικές ταινίες του Πέτερ Σέλερς. Παρόλα αυτά έχετε αναρωτηθεί ποτέ πόσο εύκολο είναι να ανοίξετε την πόρτα στον social engineer και να του πείτε και με ένα πλατύ χαμόγελο καλημέρα; Το μόνο που χρειάζεται είναι η κατάλληλη ενδυμασία και απλή ευγένεια. Πόσες φορές έχετε ανοίξει την πόρτα της εταιρείας σας σε κάποιον κύριο ή κυρία με κουστούμι που έτυχε να μπαίνει την ίδια ώρα με εσάς (για κάποιο σημαντικό ραντεβού θα υποθέσατε) και του κάνατε και νόημα να περάσει και πρώτος; Πόση σημασία δίνεται στον ταχυμεταφορέα ή στο παιδί που φέρνει τους καφέδες που παραγγείλατε;

Scareware – Rogue Security Software

Το Scareware (πρόγραμμα που είναι φτιαγμένο για να σε τρομάξει) είναι από τις ποιο τεχνολογικές τεχνικές που χρησιμοποιούν οι social engineers, και πλησιάζει πιο πολύ σε αυτό που έχουμε στο μυαλό μας ως κλασσικό hacking, καθώς περιλαμβάνει την χρήση software και τη δημιουργία κακόβουλου κώδικα.

Τι ακριβώς όμως είναι το scareware; Συνήθως πρόκειται για ένα πρόγραμμα καμουφλαρισμένο σαν άλλο πρόγραμμα (συνήθως πρόγραμμα ασφαλείας, εξού και ο όρος rogue security software) το οποίο σε ανύποπτο χρόνο αρχίζει και εμφανίζει στον χρήστη ψεύτικα μηνύματα ότι υπάρχει κενό ασφαλείας στον υπολογιστή του ή έχει μολυνθεί από κάποιο κακόβουλο λογισμικό κλπ. και τον καλεί άμεσα να κάνει κάποια ενέργεια είτε να πληρώσει για την «επαγγελματική» άδεια χρήσης του προγράμματος ώστε να διορθώσει το πρόβλημα, είτε να δώσει κάποια πρόσβαση στο πρόγραμμα για να επιλύσει το πρόβλημα, είτε ακόμα και να καλέσει έναν αριθμό τεχνικής υποστήριξης για να του λύσουν το πρόβλημα.

Ο τρόπος για να είστε σίγουροι ότι δεν θα περαστεί κάποιο scareware στον υπολογιστή σας είναι πολύ απλός, το μόνο που χρειάζεται είναι να ακολουθείτε τις δύο παρακάτω συμβουλές:

- Μην κάνετε εγκατάσταση ποτέ στον υπολογιστή σας, software που σας έχει δώσει κάποιος άλλος, έχετε κατεβάσει από σελίδα διαμοιρασμού αρχείων ή torrent, ή από σελίδες με δωρεάν software. Όταν θέλετε να εγκαταστήσετε κάποιο software στον υπολογιστή σας να πηγαίνετε πάντα στην ιστοσελίδα της εταιρείας κατασκευής και να κατεβάζετε από εκεί το αρχείο εγκατάστασης.

- Να έχετε πάντα εγκατεστημένο και ενημερωμένο ένα πρόγραμμα antivirus στον υπολογιστή σας.

Dumpster Diving

Τέλος όσο αστείο και αν ακούγετε οι social engineers χρησιμοποιούν και την τεχνική του Dumpster Diving (Βουτιά στον κάδο σκουπιδιών) η οποία δεν πρόκειται για κάποιον ευφημισμό κάποιας περίπλοκης τεχνικής, αλλά για πραγματική βουτιά σε κάδο σκουπιδιών έξω από γραφεία εταιρειών ή άλλον οργανισμών, με σκοπό να αποσπάσουν από τα σκουπίδια έγγραφα, ετικέτες, άδεια κουτιά – φακέλους αλληλογραφίας κλπ. τα οποία μπορούν να χρησιμοποιηθούν για την συλλογή πληροφοριών σχετικά με τον στόχο τους.

Για να μην κοιτάτε λοιπόν, οποιονδήποτε πλησιάζει τον κάδο σκουπιδιών καχύποπτα, ένας καταστροφέας εγγράφων, είναι ο ‘’καλύτερος σας φίλος’’ για να αποφύγετε τέτοιου είδους φαινόμενα.

Οι 6 + 1 αρχές του Social Engineering

Όπως είπαμε και παραπάνω, το social engineering βασίζεται σε μεγάλο μέρος στην χειραγώγηση γνωστών συμπεριφορών και γνωστικής προκατάληψης που κατέχουμε όλοι οι άνθρωποι, ανεξαρτήτως κοινωνικού ή μορφωτικού υποβάθρου, ή όπως ορίζει ο Αμερικάνος ψυχολόγος Robert Cialdini στο βιβλίο του «Influence: The Psychology of Persuasion», τις 6 αρχές της πειθούς: Αμοιβαιότητα, Δέσμευση/συνέπεια, Κοινωνική συναίνεση/Κοινωνική απόδειξη, Εξουσία, Αρέσκεια, Σπανιότητα.

Αν και οι παραπάνω αρχές μπορούν να χρησιμοποιηθούν για καλό σκοπό, όπως πχ. Στο marketing ή για μια κοινωνικοπολιτική αλλαγή, μπορούν όμως να χρησιμοποιηθούν εξίσου και εις βάρος μας (συνήθως συνδυαστικά, δύο με τρεις από αυτές ταυτόχρονα), εκμεταλλευόμενες ένα “bug” της ανθρώπινης φύσης. Ας τις δούμε όμως αναλυτικότερα:

1. Αμοιβαιότητα

Η αρχή της αμοιβαιότητας, μας λέει ότι ένας άνθρωπος τείνει να συμπεριφέρεται στους ανθρώπους όπως του φέρονται αυτοί, στην συγκεκριμένη περίπτωση αν μας έχουν κάνει μία εξυπηρέτηση ή χάρη, νιώθουμε την υποχρέωση να την ανταποδώσουμε.

Στο πλαίσιο του Social Engineering σκεφτείτε το παρακάτω παράδειγμα:

Σας καλεί κάποιος, ισχυριζόμενος ότι είναι ένας από τους τεχνικούς των υπολογιστών και σας ρωτάει ευγενικά αν έχετε το οποιοδήποτε πρόβλημα που θα μπορούσε να σας βοηθήσει (Χωρίς απαραίτητα εσείς να έχετε ξεκινήσει πρώτοι κάποια επικοινωνία). Στο υποθετικό αυτό σενάριο, έχετε όντως κάποιο πρόβλημα και δεν έχετε προλάβει να το αναφέρετε στο τεχνικό τμήμα, παρόλα αυτά αισθάνεστε ενθουσιασμό που κάποιος προτάθηκε να σας βοηθήσει με την επίλυση του προβλήματός σας. Κατά την διάρκεια της επίλυσης του προβλήματος σας, ή κάποιο σύντομο χρονικό διάστημα μετά την επίλυση του, ο «τεχνικός» σας ζητάει να του δώσετε πρόσβαση ή να εκτελέσετε κάποιο πρόγραμμα στον υπολογιστή σας.

Σε αυτό το σημείο παίρνει μπρος η αρχή της «Αμοιβαιότητας». Αν δεν είχε προσφερθεί πρώτα να σας εξυπηρετήσει, θα σας φαινόταν πολύ περίεργο που κάποιος άγνωστος σας ζήτησε να του δώσετε πρόσβαση ή να εκτελέσετε κάτι στον υπολογιστή σας. Επειδή όμως στην συγκεκριμένη περίπτωση ο ευγενέστατος «τεχνικός» σας έλυσε όλα τα προβλήματα, δεν θα σας περάσει από το μυαλό ότι κάτι δεν πάει καλά, όταν σας ζητήσει να κάνετε και εσείς κάτι για αυτόν από την πλευρά σας (όπως πχ. να του δώσετε πρόσβαση στον υπολογιστή σας). Έτσι ο hacker χρησιμοποιώντας την αρχή της «Αμοιβαιότητας» καταφέρνει να εισέλθει σε έναν υπολογιστή ή ένα εταιρικό δίκτυο, παρακάμπτοντας όλα τα συστήματα ασφαλείας, εκμεταλλευόμενος απλά την τάση του ανθρώπου να εξυπηρετεί ανθρώπους που τον εξυπηρέτησαν πρώτοι.

Πως μπορώ να αποφύγω μία επίθεση με την χρήση της αρχής της «Αμοιβαιότητας»;

Ένας εύκολος τρόπος να αποφύγετε ένα σενάριο σαν αυτό που περιγράψαμε παραπάνω είναι να θυμάστε πάντα ότι οποιαδήποτε τεχνική υποστήριξη, εξυπηρέτηση πελατών, τράπεζα κλπ. Δεν θα σας καλέσει ποτέ από μόνη της για να ρωτήσει αν χρειάζεστε κάποια βοήθεια ή εξυπηρέτηση. Πάντα θα σας καλέσουν εφόσον το έχετε ζητήσει εσείς. Επίσης δεν θα σας ζητηθεί ποτέ να παρέχετε κάποια πληροφορία η οποία είναι προσωπική – εμπιστευτική όπως πχ. το όνομα χρήστη ή τον κωδικό σας.

2. Δέσμευση/συνέπεια

Οι άνθρωποι έχουμε έμφυτη την επιθυμία να δείχνουμε στους άλλους γύρο μας ως συνεπείς. Όχι στην ώρα που ερχόμαστε στη δουλειά, στο σχολείο, στο σπίτι, ή τουλάχιστον όχι μόνο σε αυτά. Μιλάμε για την συνέπεια στις αποφάσεις και στις επιλογές μας, θέλουμε να δείχνουμε ότι τον «τιμάμε τον λόγο μας».

Παρόλο που φαντάζει απόλυτα λογικό όταν κάνουμε μία λάθος επιλογή να θέλουμε να τη διορθώσουμε και να την αλλάξουμε , έρευνες έχουν δείξει (Knee-Deep in the Big Muddy: A Study of Escalating Commitment to a Chosen Course of Action), ότι στην πραγματικότητα, όχι μόνο αυτό δεν επιτυγχάνεται , αλλά εμμένουμε ακόμα περισσότερο στην αρχική μας επιλογή, για να κρατήσουμε ως προς τον υπόλοιπο κόσμο την αίσθηση της συνέπειας και της δέσμευσης μας. Με απλά λόγια: Άνθρωπος ων ξεροκέφαλο.

Πως όμως σχετίζονται όλα αυτά με την ασφάλεια πληροφοριών και το social engineering;

Για να καταλάβετε πως αυτό το έμφυτο ανθρώπινο χαρακτηριστικό μπορεί να εκμεταλλευτεί από κάποιον επίδοξο social engineer, ας φανταστούμε τον παρακάτω διάλογο μέσω email μεταξύ δύο υπάλληλόν μίας εταιρείας, του Αλέξανδρου (Θύτη) και του Βασίλη (Θύμα). Το email του Αλέξανδρου έχει παραβιαστεί (χωρίς να το γνωρίζει προφανώς, δεν του πέρασε ποτέ από το μυαλό ότι το password kagkouro13 που βάζει παντού δεν είναι αρκετά ασφαλές) και ο θύτης μας προσποιούμενος τον Αλέξανδρο ξεκινάει την συνομιλία με τον Βασίλη.

Α: Καλημέρα Βασίλη, χρειάζομαι μία τεράστια χάρη, έχω δύο meeting στη σειρά με πελάτες σήμερα και δεν προλαβαίνω να ολοκληρώσω μία παραγγελία. Έχεις χρόνο να την κάνεις εσύ;

Β: Καλημέρα Αλέξανδρε, ναι κανένα πρόβλημα, έτσι και αλλιώς στο πρόγραμμά μου σήμερα έχω μόνο να περάσω παραγγελίες. (Εδώ έχουμε την δέσμευση του Βασίλη ότι θα κάνει κάτι)

Α: Τέλεια, σε ευχαριστώ πάρα πολύ, σου στέλνω τα στοιχεία, όταν την έχεις έτοιμη στείλε μου το αρχείο πίσω, ώστε να την περάσω στο σύστημα.

Β: Ναι κανένα πρόβλημα, στο στέλνω όταν είναι έτοιμο.

Μετά από κάποια ώρα στέλνει ο Βασίλης το αρχείο

Β: Καλησπέρα και πάλι Αλέξανδρε, είναι έτοιμη η καταγραφή της παραγγελίας, μπορείς να την βρεις στο συνημμένο αρχείο.

Α: Σε ευχαριστώ πάρα πολύ, με έσωσες.

Και ενώ νομίζετε ότι κάπου εδώ η ιστορία μας τελειώνει, κάνετε λάθος, καθώς μετά από μερικά λεπτά έρχεται ένα νέο email από τον Αλέξανδρο.

Α: Βασίλη, δεν τελειώσαμε ακόμα τελικά με την παραγγελία (Εδώ να υπενθυμίσουμε την προηγούμενη δέσμευση του Βασίλη ότι θα βοηθήσει με την παραγγελία), πήγα να μπω στο σύστημα να την ολοκληρώσω και δεν με αφήνει, μίλησα με το τμήμα IT και μου είπανε ότι κάποιο θέμα υπάρχει με τον λογαριασμό μου, και ότι θα το κοιτάξουν και θα μου απαντήσουν. Έχω μεγάλο πρόβλημα, ξέρεις πόση ώρα κάνουν να απαντήσουν συνήθως και η παραγγελία πρέπει να φύγει σήμερα. Μπορείς να μου στείλεις το δικό σου όνομα και κωδικό χρήστη για να το περάσω;

Και εδώ ο Βασίλης ως κοινός θνητός σαν όλους τους υπολοίπους που διακατέχετε από την αρχή της δέσμευσης/συνέπειας, παρόλο που δεν νιώθει καθόλου άνετα να δώσει τα προσωπικά στοιχεία πρόσβασης του, νιώθει ταυτόχρονα ότι έχει δεσμευτεί να βοηθήσει στην παραγγελία και πρέπει να το κάνει μέχρι τέλους, ανεξαρτήτως των πιθανών συνεπειών. Και απαντάει:

Β: Ναι βεβαίως κανένα πρόβλημα, όνομα χρήστη: Vasilis.Κ κωδικός: !9j%7NKFrgJUhF

Και κάπως έτσι ο Social Engineer, εκμεταλλευόμενος την τάση τον ανθρώπων να μην αλλάζουν πορεία, όσο ξεκάθαρα και να είναι τα σημάδια μέσα τους, μετά τον λογαριασμό email του Αλέξανδρου, κατέχει και τον λογαριασμό συστήματος του Βασίλη.

3. Κοινωνική συναίνεση/Κοινωνική απόδειξη

Η αρχή της κοινωνικής απόδειξης βασίζεται ότι οι άνθρωποι έχουμε την τάση όταν βρισκόμαστε σε μία κατάσταση που δεν ξέρουμε τι να κάνουμε ή πως να αντιδράσουμε, ακολουθούμε αυτό που κάνουν οι υπόλοιποι γύρω μας. Πάνω σε αυτή την αρχή βασίζεται και το influencing marketing, που έχει κατακλίσει τα κοινωνικά δίκτυα τα τελευταία χρόνια.

Ο Robert Cialdini γράφει στο βιβλίο του σχετικά με την κοινωνική απόδειξη:

«Οι άνθρωποι κάνουν πράγματα αντιγράφοντας άλλους ανθρώπους. Για παράδειγμα σε ένα πείραμα ένας ή περισσότεροι από τους συμμετέχοντες στο πείραμα άρχιζαν να κοιτάνε τον ουρανό. Το αποτέλεσμα ήταν ότι διάφοροι περαστικοί άρχισαν να κοιτάνε και αυτοί, ψάχνοντας να καταλάβουν τι κοιτάνε και οι υπόλοιποι. Το αποτέλεσμα ήταν σε σύντομο χρονικό διάστημα το πείραμα να σταματήσει, καθώς είχε μαζευτεί τόσος πολύς κόσμος να κοιτάει τον ουρανό, που μπλόκαραν την κυκλοφορία του δρόμου.»

Πως όμως μία τόσο αθώα θεωρητικά πρακτική μπορεί να μας οδηγήσει από το να διαλέξουμε το τάδε αποσμητικό σε σχέση με το άλλο, επειδή αυτό «χρησιμοποιεί» ο δείνα τραγουδιστής ή μοντέλο του Instagram, στο να κινδυνεύουν τα προσωπικά μας δεδομένα και να γίνουμε στόχος μίας κακόβουλης επίθεσης;

Ας υποθέσουμε το παρακάτω σενάριο λοιπόν:

Μόλις αγοράσατε καινούριο υπολογιστή και θέλετε να εγκαταστήσετε ένα πρόγραμμα antivirus. Επειδή όμως δώσατε τόσα πολλά λεφτά για το καινούριο μηχάνημα, λέτε ας μην αγοράσω κάποιο, καλύτερα να βρω κάποιο δωρεάν, να κάνω λίγο οικονομία. Μπαίνετε λοιπόν στη Google και γράφετε «Free antivirus software download» ή κάτι παρόμοιο. Εμφανίζονται λοιπόν τα αποτελέσματα και χαζεύετε αυτά που εμφανίζονται στην πρώτη σελίδα (προφανώς και δεν κοιτάτε και τις επόμενες σελίδες, όπως είναι γνωστό, το καλύτερο σημείο για να κρύψεις ένα πτώμα, είναι στην δεύτερη σελίδα της αναζήτησης της Google).

Ας υποθέσουμε ότι έχετε καταλήξει σε τρεις σελίδες από τρία διαφορετικά προϊόντα δωρεάν antivirus, και τώρα είσαστε στο δίλημμά ή μάλλον τρίλημμα για το πιο από αυτά να εγκαταστήσετε. Η εμφάνιση και των τριών σελίδων είναι η αναμενόμενη: corporate – tech design με ανάλυση του τι μπορεί να κάνει το πρόγραμμα, όμορφες εικόνες και screenshot του προγράμματος κλπ. Φαίνεται ότι και τα τρία καλύπτουν πλήρως τις ανάγκες σας και η χρήση τους μοιάζει αρκετά εύκολη με βάση όσα διαβάσατε στην ιστοσελίδα του καθενός.

Μέχρις εδώ όλα καλά, μόνο που το πρόβλημα παραμένει, «Ποιο από τα τρία να κατεβάσω» σκέφτεστε, «πως θα ξεχωρίσω ποιο είναι το καλύτερο, από τα τρία»; Έτσι λοιπόν χαζεύετε λίγο παραπάνω και τις τρεις σελίδες, μέχρι να εντοπίσετε κάποιο ανταγωνιστικό πλεονέκτημα του ενός προϊόντος από το άλλο, ώστε να σας διευκολύνει στην επιλογή. Σε μία λοιπόν από τις 3 αυτές ιστοσελίδες βλέπετε τον παρακάτω τίτλο με μεγάλα γράμματα:

«Μας έχουν εμπιστευτεί 3.523.216 ευχαριστημένοι χρήστες»

Και από κάτω από τον τίτλο 3 – 4 φωτογραφίες χαμογελαστών ανθρώπων που εκθειάζουν το προϊόν και φέρουν τίτλους CEO, CTO κλπ. εταιριών ανά τον κόσμο. Μόλις βρήκατε το ανταγωνιστικό πλεονέκτημα που ψάχνατε τόση ώρα, και χωρίς δεύτερη σκέψη κατεβάζετε και εγκαθιστάτε το τόσο επιτυχημένο αυτό πρόγραμμα και…..

Συγχαρητήρια! μόλις εγκαταστήσατε ένα Rogue Security Software σαν αυτά που αναφέραμε παραπάνω.

Κάπως έτσι λοιπόν δουλεύει η αρχή της Κοινωνικής Απόδειξης στα πλαίσια του Social Engineering, όταν ο άνθρωπος βρίσκετε σε αβεβαιότητα, ακολουθεί – αντιγράφει αυτό που κάνουν οι άλλοι καθώς φαντάζει ο σωστός δρόμος – τρόπος (μόνο που στο παράδειγμα που περιγράψαμε αυτοί οι άλλοι, δεν είναι πραγματικοί άνθρωποι αλλά μια καλοστημένη παγίδα ντυμένη με τον μανδύα της κοινωνικής απόδειξης).

Αργυρός κανόνας (όχι μόνο για την ασφάλεια πληροφοριών, αλλά ζωής θα έλεγα)

Μην πιστεύετε ότι διαβάζετε στο ίντερνετ.

Ένα παλιό ρητό λέει: «Μην πιστεύεις τίποτα από αυτά που ακούς και πίστευε μόνο τα μισά από αυτά που βλέπεις» – Benjamin Franklin ή Edgar Allan Poe (οι απόψεις διίστανται)

4. Εξουσία

Ο άνθρωπος σαν κοινωνικό ων που είναι, έχει δομήσει μία κοινωνία οι οποία βασίζεται στην ιεράρχηση της εξουσίας είτε σε μεγάλο βαθμό (πχ. εθνικό) είτε σε μικρό βαθμό (πχ. το οργανόγραμμα μίας εταιρείας), ναι το ξέρω δεν ακούγεται σε όλους όμορφο ή θετικό, αλλά έτσι έχουν τα πράγματα. Η αρχή της «Εξουσίας» μας λέει ότι οι άνθρωποι τείνουν να δέχονται και να εκτελούν εντολές από άλλους ανθρώπους σε θέση «εξουσίας» χωρίς να σκέφτονται αν η εντολή που έλαβαν στέκει λογικά. Σκεφτείτε πόσες φορές έχετε κάνει κάτι απλά και μόνο επειδή «το είπε το αφεντικό» ή «Είναι εντολή από πάνω» κλπ., ενώ από μέσα σας σκεφτόσασταν ότι είναι ανούσιο. Παρόλα αυτά το κάνατε.

Ένα κλασσικό παράδειγμα που μπορούμε να δούμε στα πλαίσια του Social Engineering είναι το λεγόμενο «CEO Fraud Phishing». Αν και στην συγκεκριμένη περίπτωση χρειάζονται κάποια τεχνικά εργαλεία και γνώσεις για να επιτευχθεί μια τέτοιου είδους επίθεση (τουλάχιστον όταν γίνεται ηλεκτρονικά με την χρήση email), κύριος στόχος της επίθεσης δεν είναι κάποιο ηλεκτρονικό σύστημα, αλλά να ξεγελάσει τους χρήστες – υπαλλήλους μίας εταιρείας εκμεταλλευόμενη την αρχή της «εξουσίας».

Πως δουλεύει το CEO Fraud Phishing;

Ας υποθέσουμε ότι μία ημέρα, μία εταιρεία λαμβάνει ένα email από τον Γενικό διευθυντή ή τον CEO ή τον ιδιοκτήτη της, το οποίο ζητάει από τους υπαλλήλους να του στείλουν άμεσα κάποια στοιχεία σύνδεσης, ή να εκτελέσουν κάποια εντολή ή πρόγραμμα στον υπολογιστή τους ή να εκτελέσουν κάποια ενέργεια πχ. στο λογιστήριο της εταιρείας.

Εδώ η αρχή της «Εξουσίας» μας λέει ότι επειδή ο άνθρωπος τείνει να υπακούει στην εξουσία, πολλοί από τους υπαλλήλους της εταιρείας στο παράδειγμα, θα σπεύσουν να εκτελέσουν άμεσα την εντολή που τους ανατέθηκε χωρίς δεύτερη σκέψη, όσο περίεργη ή ακόμα και παράλογη να τους φανεί. Προφανώς ο άνθρωπος που έστειλε το email, ουδεμία σχέση έχει με το πραγματικό πρόσωπο, και η ζημιά που μπορεί να υποστεί μια εταιρεία, μπορεί να είναι ανυπολόγιστη.

Not so fun fact:

Την περίοδο μεταξύ Ιουνίου του 2016 και Ιουλίου του 2019 το κόστος από αυτό και μόνο το είδος απάτης, παγκοσμίως ξεπέρασε τα 26 δισεκατομμύρια δολάρια.

Πηγή: FBI και Internet Crime Complaint Center (IC3) https://www.ic3.gov/Media/Y2019/PSA190910

Πως μπορώ να αποφύγω μία τέτοιου είδους επίθεση;

Ο μόνος τρόπος που μπορεί να αποφευχθεί μία τέτοια επίθεση, χωρίς να χρειαστεί ο κάθε χρήστης να διαβάζει με καχυποψία κάθε ένα email που λαμβάνει και να φτάνει σε παρανοϊκά επίπεδα ανάλυσης του καθενός, είναι η καθιέρωση και η χρήση διαδικασιών και δικλίδων ασφαλείας εντός της εταιρείας.

Έχοντας στιβαρές διαδικασίες για την εκτέλεση ενεργειών και αιτημάτων, οι οποίες πρέπει να ακολουθούνται από όλους απρόσκοπτα, μία εταιρεία μπορεί να διασφαλίσει ότι κανένας χρήστης δεν θα «υποκύψει» στην έμφυτη τάση του να εκτελέσει άμεσα μία παράλογη εντολή, μόνο και μόνο επειδή νομίζει ότι προέρχεται από μία θέση εξουσίας εντός του οργανισμού.

5. Αρέσκεια

Η αρχή της Αρέσκειας, μας λέει ότι οι άνθρωποι πειθόμαστε πιο εύκολα να κάνουμε ή να πούμε κάτι από ανθρώπους που συμπαθούμε, μας αρέσουν, πιστεύουμε πως έχουμε κοινά ενδιαφέροντα κλπ. Νομίζω πως δεν είναι δύσκολο να αντιληφθούμε όλοι μας αυτή την αρχή. Πόσα πράγματα κάνουμε για τους ανθρώπους που αγαπάμε, που δεν θα το κάναμε ποτέ για κάποιον άγνωστο; Φυσικά υπάρχουν και οι εξαιρέσεις, αλλά στα δισεκατομμύρια ανθρώπων που έχουν περάσει από τον πλανήτη Γη, μία ήταν η Μητέρα Τερέζα, ο αλτρουισμός είναι υπαρκτός, αλλά δεν είναι ο κανόνας στην κοινωνία μας.

Όπως είδαμε στις τεχνικές που αναφέραμε παραπάνω, όσες βασίζονται στην ανθρώπινη επικοινωνία έχουν απώτερο σκοπό να κάνουν το θύμα να συμπαθήσει / εμπιστευθεί τον social engineer, από την απλή ευγένεια στο tailgating, στην εξυπηρετικότητα του quid pro quo, έως το «καμάκι» του honey trap, αυτή η αρχή είναι αναπόσπαστο κομμάτι του social engineering.

Κανένας δεν θα προσφερθεί να εξυπηρετήσει έναν αγενή ή αντιπαθή άνθρωπο.*

Προσωπικά πιστεύω πως για όλους τους ανθρώπους αυτό είναι το πιο τρωτό μας σημείο, όσον αφορά την δύναμη της πειθούς. Όταν συμπαθούμε κάποιον, η φυσική μας άμυνα μειώνετε ενώ πολλές φορές έχουμε και παρωπίδες. Θα μπορούσαμε να αναλύσουμε σε ολόκληρους τόμους βιβλίων, τη διασύνδεση της αρχής της αρεσκείας με το social engineering, αλλά οι πτυχές του ζητήματος αυτού ξεφεύγουν κατά πολύ από τα πλαίσια της ασφάλειας πληροφοριών, γι’ αυτό ας προχωρήσουμε στο επόμενο.

*Αυτό κατ’ επέκταση κάνει τους αντιπαθητικούς ανθρώπους πιο ασφαλείς αν το καλοσκεφτεί κανείς.

6. Σπανιότητα

Η αρχή της «σπανιότητας» μας λέει ότι οι άνθρωποι έχουμε την τάση να σκεφτόμαστε λιγότερο όταν πιεζόμαστε χρονικά. Μια κλασσική έκφραση αυτής της αρχής, μπορούμε να δούμε στο τομέα του marketing με φράσεις όπως «Περιορισμένα κομμάτια» ή «Η προσφορά θα λήξει σύντομα» και άλλα γνωστά σλόγκαν που σκοπό έχουν να προκαλέσουν στον ανθρώπινο εγκέφαλο την τάση να δράσει πρώτα και να σκεφτεί αργότερα. Όσο αφορά την ασφάλεια πληροφοριών αυτή την αρχή την συναντάμε και σε μία παραλλαγή της. Όχι στην σπανιότητα της ποσότητας, αλλά στην πρόκληση της αίσθησης του επείγοντος όπου χρειάζεται να λάβουμε δράση άμεσα αλλιώς θα εκτεθούμε σε κάποιον κίνδυνο.

Πολύ συχνό παράδειγμα που λίγο πολύ όλοι μας έχουμε δει στο inbox μας, κατά καιρούς, είναι email που υποτίθεται είναι από κάποια τράπεζα ή κάποια διαδικτυακή υπηρεσία που μπορεί να χρησιμοποιούμε (ή και όχι, καθώς τέτοιες προσπάθειες επίθεσης συνήθως γίνονται σε μαζική κλίμακα) το οποίο εμπεριέχει στον τίτλο του email λέξεις όπως επείγον, κίνδυνος, σημαντικό, παράνομη είσοδος κλπ. Τα email αυτά τις περισσότερες φορές μοιάζουν με πολύ κακή αντιγραφή ενός κανονικού email από τους πραγματικούς αποστολείς, με κακής ποιότητας λογότυπα, κακογραμμένο ή και ανορθόγραφο περιεχόμενο, και γενικούς χαιρετισμούς, όπως το «Αγαπητέ χρήστη».

Παρόλη αυτή την κακή εμφάνιση αυτού του είδους επιθέσεις δούλευαν και εξακολουθούν να δουλεύουν μέχρι και τις μέρες μας, καθώς ο σκοπός τους δεν είναι να παρατηρήσεις και να διαβάσεις το περιεχόμενο του email, αλλά εκμεταλλευόμενοι την αρχή της «Σπανιότητας» να προκαλέσουν στον χρήστη να πατήσει τον σύνδεσμο που θα βρίσκετε μέσα στο email και να κάνει σύνδεση στην ψεύτικη σελίδα της υπηρεσίας που θα του εμφανιστεί, μόνο και μόνο από την ψυχολογική ένταση της «σπανιότητας» που του έχει προκαλέσει ο τίτλος και μόνο του email.

Όπως είπαμε και πριν, η «σπανιότητα» είτε υλική είτε χρονική κάνουν τον εγκέφαλο, πρώτα να δρα και μετά να σκέφτεται.

Πως αντιμετωπίζονται αυτού του τύπου οι επιθέσεις;

Ευτυχώς η λύση σε αυτή την περίπτωση είναι πολύ εύκολη. Το μόνο που χρειάζεται να κάνουμε είναι να χαλιναγωγήσουμε τον εγκέφαλό μας να μην προτρέχει σε πράξεις χωρίς να είναι σίγουρος για αυτό που πάει να κάνει. Όταν λαμβάνετε τέτοιου είδους μηνύματα, αντί να τρέξετε να πατήσετε τους συνδέσμους, να αλλάξετε τους κωδικούς σας κλπ. απλά πριν κάνετε το οτιδήποτε δώστε ένα με δύο λεπτά στον εαυτό σας, να διαβάσει πλήρως το μήνυμα και να αφήστε χώρο στη λογική να επικρατήσει του συναισθήματος. Για να καταλήξετε σε μια λογική επιλογή ενεργειών όπως πχ. Αλλάζω τους κωδικούς μου ή διαγράφω το μήνυμα και το αναφέρω στο τμήμα μηχανοργάνωσης, μπορείτε να κάνετε στον εαυτό σας τις παρακάτω ερωτήσεις:

- Η γλώσσα του μηνύματος είναι επαγγελματική ή χρησιμοποιεί λέξεις φορτισμένες που προκαλούν φόβο ή την αίσθηση της απειλής;

- Το μήνυμα αυτό απευθύνεται σε εμένα προσωπικά ή έχει έναν γενικό χαιρετισμό αν όχι καθόλου;

- Η ποιότητα του μηνύματος που έλαβα αντικατοπτρίζει το μέγεθος και τον επαγγελματισμό της εταιρείας που μου το έστειλε ή είναι κακογραμμένο με ορθογραφικά και συντακτικά λάθη και κακής ποιότητας λογότυπα;

- Το email του αποστολέα καθώς και οι σύνδεσμοι που βρίσκονται στο email ανήκουν όντως στην εταιρεία που επικαλούνται ότι ανήκουν ή προσπαθεί με δόλιο τρόπο να κρύψει το γεγονός ότι δεν προέρχονται από αυτήν;

Επειδή οι τεχνικές του social engineering εξελίσσονται συνεχώς, όπως όλοι οι άλλοι τομείς της ζωής μας και τέτοιου είδους επιθέσεις γίνονται όλο και καλύτερες όσο περνά ο καιρός, τα παραπάνω μπορεί να μην είναι αρκετά ώστε να βγάλετε ένα ξεκάθαρο συμπέρασμα για το αν πρέπει να ακολουθήσετε τις οδηγίες του μηνύματος ή όχι. Σε αυτή την περίπτωση, αυτό που μπορείτε να κάνετε για να έχετε το κεφάλι σας ήσυχο, είναι αντί να πατήσετε τον οποιονδήποτε σύνδεσμο στο email ή στο sms που σας έχει σταλεί, να ανοίξετε τον browser σας, να περιηγηθείτε απευθείας από εκεί στην υπηρεσία που αναφέρεται στο μήνυμα και από εκεί να ελέγξετε για τυχόν αναφορές στα νέα ή στις ειδοποιήσεις αν υπάρχει κάτι σχετικό με το μήνυμα που λάβατε και αν χρειαστεί να κάνετε κάποια ενέργεια (πχ. να αλλάξετε τον κωδικό πρόσβασης σας) να το κάνετε απευθείας από εκεί.

Τέλος η καλύτερη δικλείδα ασφαλείας, αν δεν είστε σίγουροι, είναι να ρωτήσετε το τμήμα ΙΤ ή τον τεχνικό σας, για να σας συμβουλέψει ανάλογα για το τι πρέπει να κάνετε.

7. Bonus Round: Intimidation (Εκφοβισμός)

Όταν μιλάμε για επιθέσεις από hackers και social engineers, δεν θα μπορούσε να λείπει η έννοια του εκφοβισμού από το μενού. Ο εκφοβισμός μπορεί να λειτουργήσει σε συνδυασμό με όλες τις παραπάνω αρχές και τεχνικές που έχουμε συζητήσει μέχρι τώρα. Από την αυτοματοποιημένη τεχνική του scareware που σκοπό έχει να μας τρομάξει και των ransomware (για όσους θυμούνται πριν αρκετά χρόνια στην Ελλάδα κυκλοφορούσε πάρα πολύ ο διαβόητος «ιός της αστυνομίας» https://cyberalert.gr/ransomware/ ) που έχουν γίνει πολύ της μόδας τα τελευταία χρόνια.

Μέχρι σε ποιο κλασσικές τακτικές εκφοβισμού όπως:

- Ένας «πελάτης» που επικαλείται ότι αν δεν γίνει αυτό που θέλει, θα μιλήσει με τον υπεύθυνο

- Ένα τηλέφωνο από την «αστυνομία», που αν δεν κάνετε αυτό που λέει ή αν δεν δώσετε τα στοιχεία που χρειάζεται ο «αστυνομικός» θα έχετε μπλεξίματα με την δικαιοσύνη.

- Ένα επείγον email από τον «προϊστάμενο» ή την «διοίκηση», ότι αν δεν αποσταλούν τα ζητούμενα αρχεία ή στοιχεία άμεσα θα έχετε κάποιο πρόβλημα με την δουλειά σας.

- Ένα SMS από την τράπεζά σας, ότι αν δεν πατήσετε τον σύνδεσμο του μηνύματος θα κλειδωθείτε απέξω κλπ.

Πως αντιμετωπίζεται το Social Engineering

Όπως καταλαβαίνεται λοιπόν από τα παραπάνω, αυτό που κάνει το Social Engineering επικίνδυνο σε σχέση με το «κλασσικό hacking» είναι ότι κανένα πληροφοριακό σύστημα δεν μπορεί να σε προστατέψει από αυτό, καθώς βασίζεται στην χειραγώγηση των ανθρωπίνων συναισθημάτων και συμπεριφορών όπως πχ. ο φόβος, η αβεβαιότητα κλπ.

Ο μόνος τρόπος να αντιμετωπιστεί με επιτυχία το social engineering είναι με την γνώση των πρακτικών που χρησιμοποιούνται. Την οικειότητα του καθενός με τους τρόπους αποφυγής τους, την επιμονή στην χρήση των εσωτερικών διαδικασιών της εταιρείας και την μόνιμη εκπαίδευση και επαγρύπνηση όλων.

Συμβουλές αντιμετώπισης του Social Engineering

Τελειώνοντας, θα θέλαμε να σας αφήσουμε με μερικές συμβουλές που μπορούν να σας προστατεύσουν από τυχόν επιθέσεις με την χρήση social engineering, στην επαγγελματική αλλά και στην προσωπική σας ζωή.

1. Προσοχή στα email σας

Μην ανοίγετε ποτέ συνημμένα αν δεν τα περιμένατε, ειδικά αν είναι σε μορφή συμπιεσμένου αρχείου ή έχουν κατάληξη που δεν την αναγνωρίζετε.

Επίσης πριν πατήσετε κάποιο σύνδεσμο μέσα από email σιγουρευτείτε ότι οδηγεί όντως εκεί που λέει ότι οδηγεί (αυτό μπορείτε να το κάνετε πολύ εύκολα, απλά κάνοντας hover με το ποντίκι σας πάνω από τον σύνδεσμο, θα εμφανιστεί η διεύθυνση που πραγματικά οδηγεί).

Στο παρακάτω παράδειγμα ο σύνδεσμος αναγράφει ότι οδηγεί στην google, αλλά στην πραγματικότητα οδηγεί στην ιστοσελίδα μας και αυτό μπορείτε να το δείτε πριν τον πατήσετε, κάνοντας hover με το ποντίκι σας.

2. Να Επιβεβαιώνετε πάντα ότι ο άνθρωπος που μιλάτε είναι όντως αυτός ο οποίος ισχυρίζεται πως είναι

Ένα πολύ συχνό είδος επίθεσης social engineering είναι η λεγόμενη επίθεση man-in-the-middle (ο άνθρωπος στην μέση) όπου ο επιτιθέμενος παρακολουθεί την συνομιλία μεταξύ δύο μερών (πχ. προμηθευτή – πελάτη) και την κατάλληλη στιγμή επεμβαίνει στην συνομιλία παριστάνοντας στον έναν τον άλλο, εξαπατώντας ταυτόχρονα και τις δύο πλευρές.

Για αυτό τον λόγο και όχι μόνο, πρέπει πάντα να επιβεβαιώνεται ότι ο άνθρωπος που επικοινωνείτε και σας ζητάει να κάνετε μία ενέργεια, είναι όντως αυτός που ισχυρίζεται ότι είναι και ότι το αίτημα είναι πραγματικό. Ας δούμε παρακάτω δύο πιθανά σενάρια – παραδείγματα και πως μπορείτε να τα αντιμετωπίσετε με ασφάλεια:

Παράδειγμα Α: Εσωτερικό αίτημα από συνάδελφο

Έστω ότι εργάζεστε στο τμήμα ανθρώπινου δυναμικού σε μία μεγάλη εταιρεία των 100+ ατόμων, οπότε δεν έχετε την δυνατότητα να τους ξέρετε όλους προσωπικά και λαμβάνεται ένα email από κάποιο άτομο το οποίο ισχυρίζεται ότι δουλεύει στο λογιστήριο και ότι υπήρξε κάποιο πρόβλημα με τις μισθοδοσίες μερικών υπαλλήλων και για αυτό θα ήθελε ένα αντίγραφο από τις καρτέλες τους για να μπορέσει να διασταυρώσει τους λογαριασμούς τραπεζών και ότι το αίτημα είναι επείγον καθώς έχουν καθυστερήσει οι πληρωμές των εργαζομένων όλης της εταιρείας.

Ο μέσος άνθρωπος, θα σπεύσει να εκτελέσει την παραπάνω ενέργεια πιστεύοντας ότι συνομιλεί με κάποιον συνάδελφο και δεύτερον την τάση να δράσει άμεσα λόγο του επείγοντος και της σοβαρότητας του αιτήματος, όπως είδαμε παραπάνω στις αρχές της πειθούς.

Πως μπορούμε λοιπόν να εξακριβώσουμε ότι το αίτημα είναι γνήσιο και ο άνθρωπος με τον οποίο συνομιλούμε είναι όντως αυτός που λέει ότι είναι και δεν πρόκειται να δώσουμε σε έναν άγνωστο τα προσωπικά στοιχεία όλων τον εργαζομένων της εταιρείας;

- Με το να τηρούμε αυστηρές εσωτερικές διαδικασίες σε ότι αφορά τα αιτήματα μεταξύ των τμημάτων της εταιρείας και χρησιμοποιώντας ανθρώπους κλειδιά (προϊσταμένους ομάδων, τμημάτων κλπ.) ως δικλείδες ασφαλείας για την ολοκλήρωση των αιτημάτων.

- Με το να έρθουμε σε επικοινωνία με τον ανώτερο μας ή με τον υπεύθυνο του τμήματος που ξεκίνησε το αίτημα για την επαλήθευση του.

- Με το να έρθουμε σε επικοινωνία με άτομο από το τμήμα όπου το ξέρουμε για να ζητήσουμε επαλήθευση του αιτήματος.

- Με το να πάμε από τα γραφεία του τμήματος και να γνωρίσουμε από κοντά τον συνάδελφο όπου προήλθε το αίτημα και να επιβεβαιώσουμε την εγκυρότητά του.

Παράδειγμα Β: Εξωτερικό αίτημα από προμηθευτή

Έστω ότι υπάρχει μία επικοινωνία μέσω πολλών email, με έναν προμηθευτή για την αγορά εξοπλισμού αξίας 10.000€ (Στο παράδειγμά μας συνομιλούμε με τον Κώστα Παπαδόπουλο που είναι ο υπεύθυνος πωλήσεων του προμηθευτή). Έστω επίσης ότι συνεργάζεστε χρόνια με τον συγκεκριμένο προμηθευτή και έχετε συχνή επαφή, τα στοιχεία τιμολόγησης, καταθέσεων κλπ.

Τέλος ας υποθέσουμε ότι έχοντας συμφωνηθεί η ποσότητα, η τιμή κλπ. της αγοράς είναι έτοιμη να γίνει η κατάθεση στον προμηθευτή για να αποσταλεί η παραγγελία και λαμβάνεται το παρακάτω email:

«Καλησπέρα αγαπητέ Γιώργο,

Σε συνέχεια της συνομιλίας μας για την ολοκλήρωση της παραγγελίας του εξοπλισμού, θα ήθελα να ενημερώσω ότι πρόσφατα αλλάξαμε συνεργαζόμενη τράπεζα. Οπότε αναμένουμε την κατάθεσή σας των 10.000€ στον νέο μας λογαριασμό με IBAN: GR000000111112222333344445555

Ως συνήθως αναμένουμε το αποδεικτικό της κατάθεσης σας ώστε να προχωρήσουμε στην αποστολή της παραγγελίας.

Με εκτίμηση,

Κώστας Παπαδόπουλος,

Υπεύθυνος Πωλήσεων»

Το παραπάνω παράδειγμα είναι ένα πολύ συχνό μοντέλο επίθεσης που χρησιμοποιείται για να αποσπάσει από εταιρείες χιλιάδες, και πολλές φορές και εκατοντάδες χιλιάδες ευρώ. Ο λόγος που οι περισσότεροι πέφτουν θύμα επιθέσεων σαν το παράδειγμά μας είναι επειδή ο επιτιθέμενος έχει συλλέξει όλες τις λεπτομέρειες που χρειάζεται για να πείσει το θύμα του ότι είναι αυτός που ισχυρίζεται. Στο παράδειγμά μας, ο επιτιθέμενος ξέρει το όνομα του παραλήπτη, έχει γνώση για το ακριβές ποσό της συναλλαγής, τις λεπτομέρειες της παραγγελίας καθώς και το πρόσωπο επικοινωνίας από πλευράς του προμηθευτή και την διαδικασία που πρέπει να ακολουθηθεί. Το μοναδικό «ψέμα» του μηνύματος είναι η αλλαγή του λογαριασμού τραπέζης του προμηθευτή.

Ο λόγος που αυτή η μορφή επίθεσης έχει εξαιρετικά αποτελέσματα (εξαιρετικά για τους επιτιθέμενους, για τα θύματα αφήνει κενά πολλών χιλιάδων ευρώ στα ταμία τους), βασίζεται στις 6 αρχές της πειθούς που αναφέραμε παραπάνω. Έχοντας αναπτύξει μία συχνή επικοινωνία με τον εργαζόμενο από την πλευρά του προμηθευτή, και πολύ πιθανόν μία συμπάθια προς το μέρος του, οι περισσότεροι άνθρωποι δεν θα πονηρευτούν όταν τους ζητήσει κάτι (πόσο μάλλον να φτάσουν στην υποψία ότι ο άνθρωπος που μιλάνε, δεν είναι στην πραγματικότητα ο άνθρωπος που συνδιαλέγονται συνήθως) το οποίο κιόλας δεν φαντάζει και μεγάλη διαδικασία σαν αλλαγή (πχ. να αλλάξεις το IBAN στην καρτέλα του προμηθευτή στο λογιστικό πρόγραμμα της εταιρείας).

Πως αντιμετωπίζουμε ένα παρόμοιο περιστατικό με ασφάλεια;

Η αντιμετώπιση ενός παρομοίου περιστατικού γίνεται πολύ εύκολα αρκεί να ακολουθούμε πάντα κάποιους κανόνες. Αυτοί οι κανόνες μπορεί να είναι ένας ή και παραπάνω από τους παρακάτω και όχι μόνο:

- Ορισμός αυστηρών διαδικασιών με δικλείδες ασφαλείας για την αλλαγή καταγραφών ή ενεργειών όταν προέρχονται από τρίτους (πελάτες, προμηθευτές κλπ.)

- Τηλεφωνική επικοινωνία με τον άνθρωπο που αιτήθηκε την αλλαγή ή την ενέργεια (σε περίπτωση που τον γνωρίζεται και μπορείτε να αναγνωρίζεται ότι όντως μιλάτε με το πραγματικό πρόσωπο) για επιβεβαίωση του αιτήματος.

- Τηλεφωνική επικοινωνία με άλλο μέλος του τμήματος ή της εταιρείας γενικότερα του αποστολέα για επιβεβαίωση του αιτήματος.

- Επίσκεψη στα γραφεία της εταιρείας του αποστολέα για επιβεβαίωση του αιτήματος.

3. Μην δίνεται ποτέ προσωπικές πληροφορίες σε αγνώστους, ειδικά μέσω τηλεφώνου, SMS ή email

Δεν πρέπει να ξεχνάμε ότι ένα μεγάλο κομμάτι του social engineering δεν γίνετε μέσο email, αλλά και με οποιονδήποτε άλλο τρόπο επικοινωνίας, είτε τηλεφωνικά είτε με την χρήση SMS, κοινωνικών δικτύων, ή ακόμα και πρόσωπο με πρόσωπο (με ποιο γνωστή τέτοια περίπτωση του Frank Abagnale Jr. όπου η ιστορία του έγινε γνωστή στο παγκόσμιο κοινό από την ταινία του Steven Spielberg, Catch me if you can, η οποία είναι βασισμένη στην ζωή του). Για αυτό πρέπει να είμαστε πολύ προσεκτικοί σε ποιους μεταδίδουμε προσωπικές ή ευαίσθητες πληροφορίες εφόσον δεν τους ξέρουμε προσωπικά πόσο μάλλον, όταν η επικοινωνία είναι απρόσωπη.

Χρυσός κανόνας!

Πάντα να θυμάστε ότι, μία τράπεζα ή η εξυπηρέτηση πελατών μίας εταιρείας δεν θα σας πάρει ποτέ από μόνη της τηλέφωνο για να σας ρωτήσει αν έχετε κάποιο πρόβλημα και ταυτόχρονα να σας ζητήσει προσωπικά δεδομένα.

4. Μην μοιράζεστε ποτέ προσωπικές πληροφορίες στα Social Media

Τα κοινωνικά δίκτυα (Social Media) είναι πλέον μέρος της καθημερινότητας μας, λίγο ή πολύ όλοι τα χρησιμοποιούμε, από το να μάθουμε τα νέα της ημέρας, να συνομιλήσουμε με φίλους και γνωστούς, να μοιραστούμε τις εμπειρίες μας με ανθρώπους που τους αρέσουν παρόμοια πράγματα κλπ. Δυστυχώς όμως όπως ένα κέρμα έχει δύο όψεις, έτσι και τα social media, ενώ μπορεί να είναι ένα επαναστατικό μέσο επικοινωνίας και κοινωνικοποίησης, μπορούν να φανούν εξίσου επικίνδυνα στα χέρια των ανθρώπων που σκοπό δεν έχουν να μοιραστούν αλλά να συλλέξουν.

Στα (α)κατάλληλα χέρια ενός social engineer, οι πολύ μικρές πληροφορίες για τον εαυτό σας οι οποίες είναι διάσπαρτες στα social media (που δουλεύεται στο LinkedIn, που πήγατε σχολείο στο Facebook, με ποιους πήγατε διακοπές το καλοκαίρι στο Instagram, το όνομα του κατοικίδιου σας κλπ.) μπορούν να συλλεχθούν σε ένα πλήρες προφίλ και να χρησιμοποιηθούν είτε απευθείας εις βάρος σας, είτε σε βάρος κάποιου συγγενή, γνωστού, συναδέλφου σας προσποιούμενος ότι είστε εσείς ή κάποιος που σας γνωρίζει πολύ καλά προσωπικά.

Για αυτό λοιπόν, όσο δελεαστικό και να είναι, θέλει πολύ μεγάλη προσοχή ποιες πληροφορίες δημοσιεύουμε ηθελημένα στα κοινωνικά δίκτυα και πως μπορούν αυτές οι πληροφορίες στο μέλλον να χρησιμοποιηθούν κακοβούλως.

5. Μην βιάζεστε

Τελευταία, αλλά πάρα πολύ σημαντική συμβουλή είναι να μην βιάζεστε και να μην σας παρασέρνει το συναίσθημα. Όπως είδαμε στα περισσότερα παραδείγματα, το μεγαλύτερο όπλο των social engineers είναι να σας πιάσουν εξαπίνης και να σας κάνουν να δράσετε πριν σκεφτείτε. Για αυτό λοιπόν η καλύτερη προστασία που μπορείτε να έχετε είναι να πάρετε απλά τον χρόνο σας, να διαβάσετε καλά το email που σας ήρθε, να αναρωτηθείτε γιατί τα θέλει αυτά τα στοιχεία ο κύριος που μου μιλάει στο τηλέφωνο, να υποψιαστείτε αν αυτό το προφίλ χρήστη στο Instagram είναι υπερβολικά καλό για να είναι αληθινό. Πάρτε και καμία βαθιά ανάσα αν χρειαστεί, κακό δεν κάνει, αναλύστε τα δεδομένα που έχετε μπροστά σας και δράστε με βάση την λογική σας και όχι την συναισθηματική αναταραχή μέσα σας.

Υ.Γ. Τα παραδείγματα που αναφέρονται παραπάνω, δεν αποτελούν το σύνολο των πιθανόν σεναρίων, αλλά ένα μικρό, ενδεικτικό κομμάτι τους.

Κούνας Γιώργος,

Information Security Officer

Πηγές και χρήσιμοι σύνδεσμοι για περεταίρω μελέτη

Social engineering (security) – Wikipedia

https://ieeexplore.ieee.org/document/7546509

https://www.ic3.gov/Media/Y2019/PSA190910

https://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.470.3668&rep=rep1&type=pdf

https://www.researchgate.net/publication/271135217_The_Social_Engineering_Personality_Framework

https://essay.utwente.nl/66177/1/Akbar_MA_EEMCS.pdf

https://www.cde.state.co.us/dataprivacyandsecurity/socialengineeringeducation

https://blogs.gwu.edu/gwinfosec/tag/social-engineering/

https://www.social-engineer.org/framework/general-discussion/

https://www.fortinet.com/resources/cyberglossary/social-engineering

https://www.amazon.com/Art-Invisibility-Worlds-Teaches-Brother/dp/0316380504

https://www.amazon.com/Art-Deception-Controlling-Element-Security/dp/076454280X/

https://www.amazon.com/Influence-Psychology-Persuasion-Robert-Cialdini/dp/0688128165

https://mindigital.gr/wp-content/uploads/2022/09/Cybersecurity-Handbook-English-version.pdf